Jair Abadía Correaa, Ludwing Ortiz Páezb y Nicolás Peña Castiblancoc

En este artículo se presenta el resultado de un trabajo de grado de Ingeniería Informática de la Escuela Militar de Aviación (Emavl). Este trabajo tiene tres finalidades: la primera, el desarrollo de un programa aplicando mejores prácticas por estudiantes de último grado de Ingeniera Informática; la segunda, usar soluciones TIC para la enseñanza en clbersegurldad o seguridad cibernética; tercera, aplicar una estrategia de capacitación motlvadora en la temática de clbersegurldad (gamlficaclón): juego formatlvo {serious game) como programa desarrollado para lograr sensibilizar al personal de Escuela Militar de Aviación (EMAVI) Marco Fidel Suárez - Fuerza Aérea Colombiana en la ciudad de Cali.

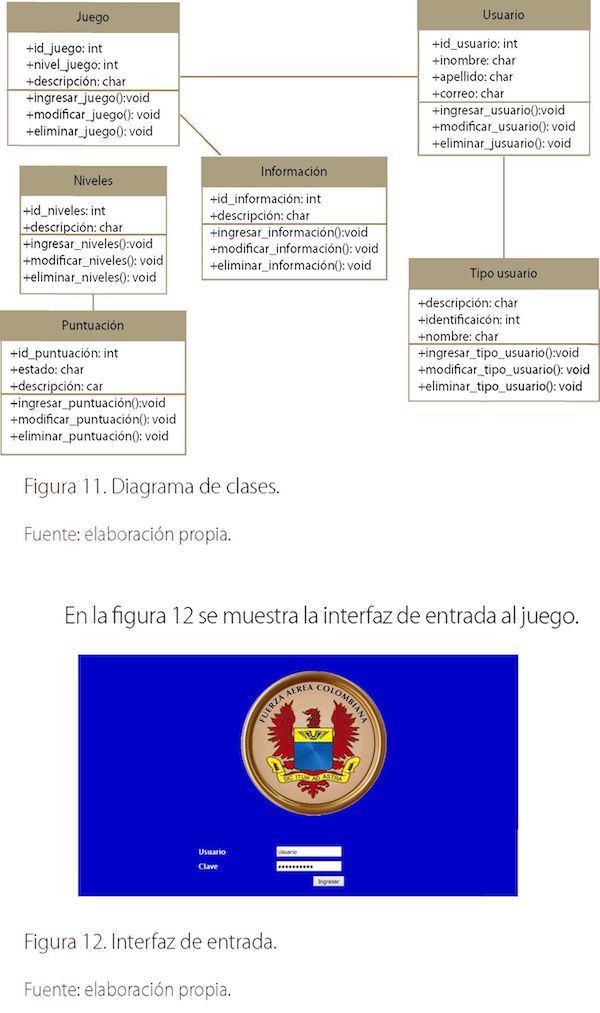

Para elaborar el juego formatlvo se usaron diferentes lenguajes de programación web (EITML5, JavaScript, css y php), y se le Integró una base de datos en mysql para que el juego fuese Interactivo. El juego formatlvo fue diseñado para educar a diferentes usuarios. Se divide en varias Interfaces: la primera, la entrada al juego, en la cual el sistema pide un usuario y una contraseña; la segunda, en la cual se explica la seguridad de la Información, con lo cual se logra que el usuario construya conocimiento del objeto virtual de aprendizaje (Ova). La tercera Interfaz es del juego tipo Quien quiere ser millonario, desde el cual se evaluará lo aprendido mediante unas preguntas aleatorias que arrojarán una calificación. La cuarta y final Interfaz muestra los puntajes obtenidos.

En el corto plazo, el grado de conocimiento de clbersegurldad del personal de Emavl será evaluado para saber si es posible aplicar un plan piloto de mediano plazo, en el cual se ¡mplemente dicha estrategia en CACOM 7, teniendo en cuenta los resultados arrojados en la primera fase de Interacción. El apllcatlvo se cargó en la plataforma virtual de la Institución, con lo cual se logró que el 60 % del personal lo usara y conociera tanto sus avances en conocimientos en clbersegurldad como consejos para minimizar los riesgos en seguridad de la Información al usar tecnología.

Palabras clave: juego formatlvo, clbersegurldad, seguridad cibernética, gamlficaclón, IS027000.

Este artigo apresenta o resultado de um diploma de engenharia informática da Escola Militar de Aviação. Este trabalho tem três propósitos: primeiro, o desenvolvimento de um progra-ma de aplicação das melhores práticas por estudantes do último grau de Ciência da Computação; o segundo, usar as soluções de TIC para o ensino na segurança cibernética ou na cibersegurança; Em terceiro lugar, aplique uma estratégia de motivação de treinamento no tema da segurança ci-bernética (gamifcation): jogo de treinamento (jogo sério) como um programa desenvolvido para conscientizar o pessoal da Escola Militar de Aviação, Marco Fidel Suarez - Força Aérea Colombiana na cidade de Cali.

Para desenvolver o jogo de treinamento, utilizaram-se diferentes linguagens de programação web (HTML5, JavaScript, css e php), e um banco de dados mysql foi integrado para tornar o jogo interativo. O jogo de treinamento foi projetado para educar diferentes usuários. É dividido em várias interfa-ces: a primeira, a entrada ao jogo, no qual o sistema solicita um usuário e uma senha; o segundo, no qual a segurança da informação é explicada, com a qual o usuário é capaz de construir conhe-cimento do objeto de aprendizagem virtual (Ova). A terceira interface é do tipo jogo Quem quer ser um milionário, do qual a aprendizagem será avaliada por meio de algumas questões aleatórias que produzirão uma nota. A quarta e última interface mostra os escores obtidos.

A curto prazo, o grau de conhecimento da segurança cibernética do pessoal da Escola de Aviação Militar será avaliado para saber se é possível aplicar um plano piloto de médio prazo, no qual a referida estratégia é implementada no CACOM 7, levando em consideração os resultados jogado na primeira fase de interação.

O aplicativo foi carregado na plataforma virtual da instituição, o que permitiu que 60% da equipe usasse e conhecesse seus avanços no conhecimento da segurança cibernética e dicas para mini-mizar os riscos na segurança da informação ao usar a tecnologia.

Palavras-chave: Jogo de treinamento, Cibersegurança, Segurança cibernética, Gamifcação, ISO27000.

This article presents the results of a final research work from the Systems Engineering program at Aviation Military School "Marco Fidel Suárez. This work alms at three objectives: first, to develop a program by applying better practices by last year students at the program; second, to use ICT for teaching cybersecurity; third, applying a motivational teaching strategy related to cybersecurlty (gamlficatlon): a serious game as a program developed for sensitizing the staff from Escuela Militar de Aviación Marco Fidel Suárez - Fuerza Aérea Colombiana In Call (Colombia).

In order to develop the game, different web programming languages were used (FITML5, JavaScript, CSS, and PFHP), to which a mysql database was Integrated to make the game Interactive.

The game was designed to educate different users. It Is divided Into several Interfaces: first, the game presentation, in which the system requests a username and a password; second, an interface In which Information security is explained, which helps the user build knowledge from the learning virtual object. The third Interface Is a game In a Who wants to be a millionaire format, which will evaluate what was learned by using random questions that will display a grade when answered. The final Interface shows the user's score.

In the short term, the degree of knowledge In cybersecurlty of Emavl's staff will be evaluated to know If It Is possible to perform a medium term pilot plan to apply such an strategy to CACOM 7, taking Into account the results displayed In the first stage of Interaction.

The application was uploaded to the Institution's virtual platform, which helped 60 % of the staff use It and know both their advances In cybersecurlty knowledge and tips to minimize risks In Information security when using technology.

Keywords: Serious Game, Cybersecurlty, Gamlficatlon, IS027000

Este artículo integra seguridad cibernética con soluciones de TIC para la enseñanza a través de la aplicación de una estrategia de educación como gamificación, juego formativoy el desarrollo de software. Con este juego se logra concienciar al personal de la Emavi en el tema de ciber-seguridad, con lo cual se busca minimizar los riesgos para la seguridad de la información cuando se usa conexión a Internet, tales como robo de información, robos de claves de tarjetas bancadas, bullying, y secuestro de información. Si los ataques se dan, es necesario que los usuarios conozcan los planes de recuperación de desastres y resiliencia.

El propósito de la concienciación a los empleados es aconsejar sobre seguridad de la información a través de la divulgación de las mejores prácticas en materia de seguridad (ISO 27000) para que adopten pautas de comportamiento seguro en los diversos contextos en los que desempeñan su actividad profesional, extendiéndolas a su ámbito personal. Al común de las personas le interesa usar la tecnología para comunicarse, pero desconoce de los riesgos y considera que éste es un tema muy complejo; por ello se tiene la necesidad de usar estrategias que motiven a estudiar sobre la ciberseguridad. En este proyecto se desarrolló un juego que se implemento en la plataforma virtual de la institución.

Para estar preparados y mitigar los ataques, las mejores estrategias preventivas son la educación y la conciencia de seguridad cibernética. Por ello, instituciones como el Instituto Nacional de Ciberseguridad de España desarrollo un kit de concienciación con el objetivo de facilitar a los empresarios y directores la tarea de fomentar buenos hábitos de segundad entre sus empleados y colaboradores. (Cisco Systems, 2016)

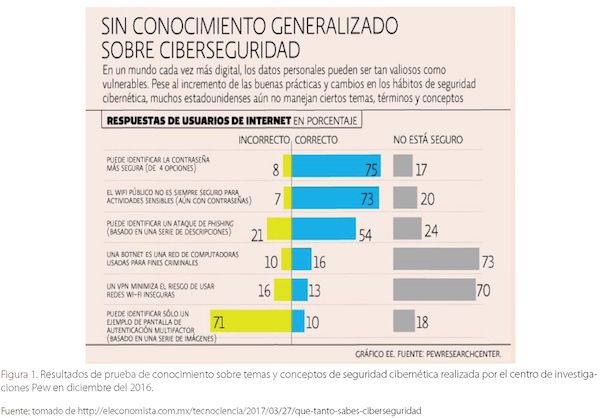

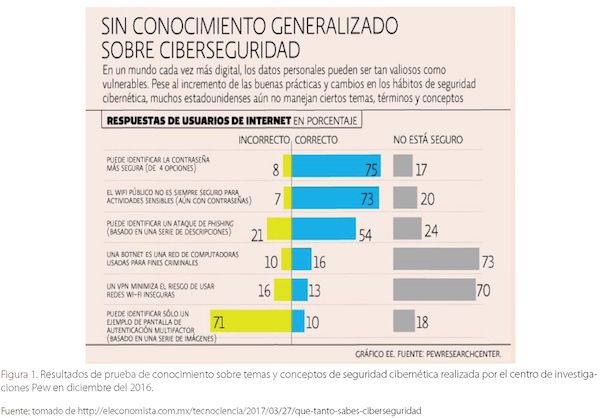

En la figura 1 se presenta el resultado de una encuesta del Centro de Investigaciones Pew (Accounting Information Systems). En general, los entrevistados respondieron correctamente a menos de la mitad de las preguntas en una prueba de conocimiento sobre temas y conceptos de seguridad cibernética.

De acuerdo a los estudios reportados en CONPES, el 42 % de las organizaciones calificó a la seguridad informática como su principal prioridad, teniendo en cuenta que el 75 % de ellas sufrió algún tipo de guiebre en su seguridad durante los 12 meses anteriores a la realización del estudio (Alonso, 2017). Si bien lo anterior muestra un aumento de fraude electrónico, desafortunadamente no existe una conciencia situacional. Las personas no están exentas de caer en dicho crimen, por lo cual es importante tener conocimientos previos de la situación. Todos los integrantes de la organización deben ser conscientes de las amenazas a las gue están expuestos cuando ingresan a internet, pues éste es un escenario de múltiple interacción, lo cual crea riesgos informáticos. La ingeniería, entonces, genera acciones gue permitan relacionar el ciberespacio y personas, con lo cual hace que los espacios sean más seguros. Daniela Álvarez de Lugo (Braude, 2003); gerente de la firma de ciberseguridad Kaspersky Lab para el Territorio Andino, asegura gue"Vivimos tiempos muy intranguilos, ya que los diversos grupos de ciberdelincuentes han estado manteniendo sus operaciones de una forma muy activa".

Según el Ministerio de Defensa Colombiano, los servicios en la nube se están desplegando de forma masiva, igual que el uso de nuevas tecnologías, lo que permite laborar desde cualquier parte y en cualquier momento. No obstante, ello provoca grandes riesgos ante la vulnerabilidad que aporta un dispositivo no normalizado dentro de las políticas de seguridad de la información. Esta forma de trabajar ha hecho que, desde el punto de vista de la seguridad de la información, el perímetro de seguridad de la organización se desvanezca.

Los ciberataques son ejecutados por sus beneficios económicos para quien los ejecuta. Por ese motivo, en la estrategia de cualquier empresa que se conecta a la red de redes es prioritario contar con el hecho de que el d-berespacio se ha convertido en el quinto dominio de las operaciones militares tras la tierra, los mares, el aire y el espacio (Caparroso, 2017). A diferencia del resto de los entornos donde se combate, el ciberespacio tiene una dimensión física y virtual; de esa manera, cualquier suceso que ocurra en el ciberespacio tiene efectos en el mundo físico y viceversa. Cuanto más se extienda el uso de internet en nuestro país y se aumente la dependencia a las infraestructuras y tecnologías informáticas, el nivel de vulnerabilidad se incrementará.

La ciberseguridad es protagonista estos últimos tiempos en la agenda del Pentágono, el cual anunció que el Ejército de EEUU ha desplegado nuevas armas digitales en internet para atacar al Estado Islámico (El) y acabar con sus comunicaciones, la coordinación de sus militantes y sus fuentes de financiación en Siria e Irak. Actualmente, ya existe una política de ciberseguridad que empieza a dar frutos en Colombia, pero los CEO y, en general, todos los involucrados con el sector TI del país -tanto de entidades públicas como de la empresa privada- deben trabajar en estas áreas para consolidar los progresos y aumentar la protección de las organizaciones.

Por su parte, la multinacional Cisco realizó un estudio de Seguridad basado en encuestas a más de mil empleados de organizaciones españolas. El resultado de esta encuesta presenta que la falta de conciencia y el desconocimiento ponen en riesgo los datos corporativos de las organizaciones. Además, muestra que el comportamiento de los trabajadores constituye un débil eslabón en la cadena de ciberseguridad, lo cual se convierte en una creciente fuente de riesgos que se debe más a la falta de conciencia y al desconocimiento que a la malevolencia, pues los empleados esperan que los mecanismos de seguridad imple-mentados por la empresa se ocupen de todo. (Varios, 2010)

Por otro lado, se viene desarrollando un programa de ciberseguridad y ciberdefensa con el fin de proteger cibernéticamente las infraestructuras críticas nacionales y a la ciudadanía en el ciberespacio. En esta materia, se logró la firma y la aprobación del CONPES sobre Lineamientos de Político poro Ciberseguridad y Ciberdefensa, mediante el cual se crea el Centro de Respuesta a Emergencias Cibernéticas de Colombia (Colcert), el Comando Conjunto Cibernético (CCOC) y el Centro Cibernético Policial (CCP) (Alonso, 2017). Sin embargo, el problema central radica en que el conocimiento en el área de ciberseguridad es deficiente por la falta de personal capacitado. Es por ello que deben diseñarse e implementarse estrategias para promover, mejorar y mantener un nivel de cultura en ciberseguridad -así como para lograr la concienciación de todos los funcionarios y terceros que interactúan en el sector defensa- para minimizar la ocurrencia de incidentes de seguridad de la información y para que hagan un uso responsable de las nuevas tecnologías y de los servicios de la sociedad del conocimiento.

Las organizaciones deben apostar por desarrollar la capacidad para enfrentarse a la creciente amenaza cibernética, de forma que puedan atender a clientes, consumidores, accionistas y organismos reguladores. La Sociedad de la Información se caracteriza por el empleo masivo de las nuevas tecnologías para el acceso, transacción y difusión de la información, lo cual juega un papel clave en la mejora de la eficiencia, siendo la causa de importantes mejoras de la productividad, un poderoso motor para el crecimiento, la competitividad y el empleo. Este desarrollo tecnológico en particular supone cambios en el concepto de la seguridad tecnológica sobre los que se deben establecer tecnologías, procesos, procedimientos y servicios encaminados a proteger los activos (físicos, lógicos, o de servicios) que garanticen la protección de las infraestructuras y redes de comunicación tanto nacionales como a nivel de empresa u organismo.

Según la IEEE [6], la ciberseguridad aparece hoy en la mayoría de estrategias de seguridad nacionales como uno de los factores clave en la protección de las infraestructuras críticas esenciales para el bienestar económico y social, desde donde debe reforzarse la confianza y la protección de la información y privacidad en los servicios de la sociedad de la información, aportando valor a ciudadanos, empresas, administración, redes académicas, de investigación y sectores estratégicos en general. Resulta evidente la importancia que para el buen desarrollo de las organizaciones supone un apropiado conocimiento de su ciberseguridad: una concienciación adecuada de su situación en el ciberespacio y de las amenazas que éste conlleva para su normal desarrollo en este nuevo medio. Para desarrollar una conciencia de ciberseguridad, es necesario conocer las amenazas y los riesgos, y asumirlos en el sentido de aceptarlos y enfrentarlos: comunicar las incidencias, formar en materias de ciberseguridad y la necesaria adaptabilidad de usuarios de la institución y las circunstancias cambiantes del ciberespacio. (CONPES, 2016).

La ciberseguridad es un tema complejo, técnico, extenso y especializado. Para hacer el tema más manejable, organizaciones como la OSI, Isaca, IBM, HP, Cisco, Symantec y Sans han definido 10 dominios de ciberseguridad : dominio legal; dominio de gestión de riesgos y segundad de información; dominio de diseño y arquitectura de seguridad; dominio de seguridad en internet, redes y telecomunicaciones; dominio de control de acceso; dominio de operaciones de segundad; dominio de seguridad ambiental y física; dominio de seguridad de la aplicación; dominio de recuperación de desastre y continuidad del negocio; dominio de criptografía (CONPES, 2011).

En la investigación sobre gamificación se identificaron vahos referentes. SecuKid (Instituto Nacional de Ciberseguridad de España, 2015), por ejemplo, es un juego para móviles dirigido a todos los públicos, el cual está concebido para conocer mejor algunos riesgos de internet, sus efectos y cómo prevenirlos. Este juego formativo (creado en 2009) nace como una innovadora iniciativa de Pantallas Amigas e Inteco (Instituto deTecnologías de la Comunicación, promovido por el Ministerio de Industria, Turismo y Comercio del Gobierno de España) que aprovecha la capacidad de los vldeojuegos como fuente de aprendizaje Informal. Se trata de un juego de estrategia e Inteligencia que permite al usuario desarrollar capacidades como la orientación espacial, el pensamiento creativo y la planificación de recursos. SecuKid dispone de 5 áreas temáticas: las tres primeras abordan los aspectos del software malicioso o malware (virus, troyanos/gusanos y software espía), mientras que las dos últimas entran de lleno en cuestiones relacionadas con el ciberbullying y el grooming.

Otro juego formativo es Need to Know, un simulador de espionaje que pone a prueba la ética. La privacidad, la seguridad en las redes y en las telecomunicaciones, así como la libertad individual y otros controversiales se dan cita en un simulador de espionaje en el que el jugador debe encargarse de buscar el equilibrio entre privacidad y seguridad. En este juego, desarrollo de Monomyth Games, los jugadores son agentes del Departamento de Libertad, encargados de monitorear toda clase de actividad sospechosa, y de ser necesario, emitir órdenes adicionales. Al principio, el jugador sólo puede investigar elementos como metadatos o el historial de navegación, pero a medida que su nivel mejore, podrá obtener patrones de compras, geolocallzaclón, y hasta vigilancia vía drones. Avanzar dentro del Departamento de Libertad también Implica saber más sobre sus actividades. En este punto es cuando se abre la posibilidad de asistir en la formación de un verdadero estado policial, comenzar a ayudar a ciertas personas, o lograr el mayor beneficio personal posible.

Por otro lado, el Centro de Clberseguridad Industrial (MINDEFENSA, sf) ha creado el primer juego de mesa español de clberseguridad, CiberSospecha, herramienta de concienciación para niños, profesionales y alta dirección, donde cada jugador asumirá el papel de un Investigador de ciberseguridad que debe utilizar sus facultades de deducción para descubrir dónde, cómo, por qué y quién ha provocado el incidente de ciberseguridad que ha paralizado una planta industrial. Este juego pretende servir como una herramienta profesional de concienciación y formación en Ciberseguridad para proveedores, administradores y usuarios de los sistemas de operación industrial y los sistemas de información corporativos, pero ha sido especialmente diseñado para sensibilizar a los directivos de las organizaciones. El juego contiene un tablero de 60x60 cm, un manual de usuario, notas de investigación, tarjetas, las piezas de juego, dados, y un sobre confidencial. El juego tiene una duración entre 30 y 60 minutos por partida. El número mínimo de jugadores es 3, y el máximo es 6. Es un juego fácil y divertido que requiere de estrategia y también de un poco de suerte.

La firma de seguridad cibernética estadounidense Norse (MINTIC, 2017). Ideó un software que detecta y genera un mapa Interactivo que muestra ataques cibernéticos en tiempo real, lo cual evidencia detalles de los ataques como lugares de origen, los objetivos más buscados y las regiones más atractivas para los hackers, direcciones IP que deben bloquearse, entre otros. La guerra de rayos que se visualiza en su mapa es en realidad ataques registrados a la infraestructura de Norse, atraídos mediante 8 millones de sensores repartidos en 50 países. Unos sensores simulan blancos favoritos de los ciberataques como PCs, smartphones o cajeros automáticos. Norse solo muestra uno de cada mil ataques para evitar bloquear el navegador.

El juego es un mediador en el proceso de aprendizaje y los contenidos educativos están inmersos dentro del propio juego. Uno de los factores que contribuyen al éxito del juego formativo es su componente de diversión, el cual mantiene la motivación de las personas que, convertidos en jugadores, afrontan los retos educativos sin ser conscientes de ello.

La ingeniería de software implica un trabajo Integral: se produce un análisis del contexto, se diseña el proyecto, se desarrolla el correspondiente software, se efectúan las pruebas para asegurar su correcto funcionamiento y, finalmente, se implementa el sistema (Pressman, 2006).

Los lenguajes de programación usados para este proyecto de desarrollo de software (EITML5, JavaScript, CSS3, php y base de datos en mysql) cumplen con una misión importante para el desarrollo del juego. Por ejemplo, el HTML5 hace que la página web sea compatible con todos los servidores web; por ejemplo, el layout para mejorar la presentación del contenido del juego tiene inserción de multimedia en la página web del juego formativo con etiquetas diseñadas para el audio y video, con lo cual se ahorra un plug-in de flash y además se utiliza en la creación del OVA.

Por su parte, el CSS3 sirve para la presentación de la página web, es decir, a tener la posibilidad de poner las reglas y estilos para la presentación de la página web. Se usó en este proyecto ya que ofrece compatibilidad con muchos navegadores web además de las opciones que ofrece para sombrear, redondear, hacer transformaciones. El JQuery es una librería de JavaScript, la cual sirve para optimizar el trabajo de programación; en el juego formativo apoya el uso de Jtable que también es una librería de JavaScript que ayuda a crear la tabla que guardara las preguntas, respuestas, opciones, nivel de la pregunta, retroalimentación de respuesta, puntajes, usuario y contraseña. Esta tabla esta enlazada con una base de datos en MySQL donde se almacenan todas estas opciones.

El lenguaje de programación de PHP sirve para el enlace de la página web con la base de datos. Los códigos de estos lenguajes de programación se ponen en DreamWeaver. Sin embargo, dado que éste no sirve para leer el lenguaje de programación de PHP, se utilizó el programa XAMP para ayudar a conectar todos los códigos y la base de datos. Este programa permite leer el lenguaje de programación de PHP, crear un host y enlazar el juego con la base de datos.

El juego formativo se puso a disposición del personal de Emavi en el sistema de gestión de aprendizaje Blackboard de la Fuerza Aérea Colombiana. El modelo que se utilizó para el proyecto de desarrollo del software fue el modelo en cascada. Se siguió una secuencia de fases ejecutando las actividades correspondientes para cumplir con las metas definidas en cada de ellas. En este modelo no se puede avanzar hasta terminar la fase anterior dejando bien desde el principio todo el proyecto; de igual manera, se debe tener control sobre el tiempo de realización del mismo y sus etapas para así entregar en el tiempo establecido y no tener que devolverse a corregir cualquier error.

Entre las ventajas del modelo, se cuentan que permite la departamentalización y control de gestión y que el horario se establece con los plazos normalmente adecuados para cada etapa de desarrollo, lo cualconduce a entregar el proyecto a tiempo. Es sencillo, facilita la gestión de proyectos, permite tener bajo control el proyecto y limita la cantidad de interacción entre equipos que se produce durante el desarrollo. Sin embargo, también tiene varias desventajas: no refleja realmente el proceso de desarrollo del software ya que la mayoría de los que desarrollan proyectos no cumple con este lineamiento; se tarda mucho tiempo en pasar por todo el ciclo; la aplicación de la metodología en cascada se orienta mejor al desarrollo de proyectos de corto plazo, de poca innovación y proyectos definitivos y detallados; la metodología puede confundir al equipo profesional en las etapas tempranas del proyecto, y no es frecuente que el cliente o usuario final explicite clara y completamente los requisitos.

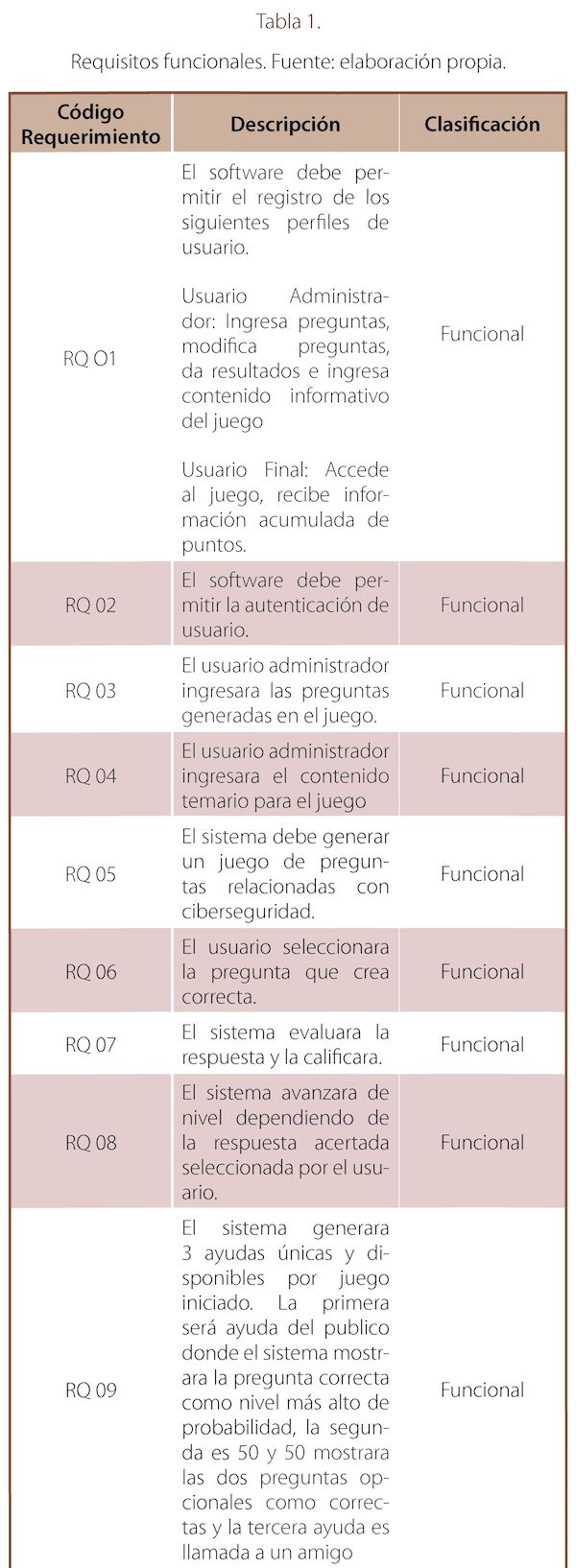

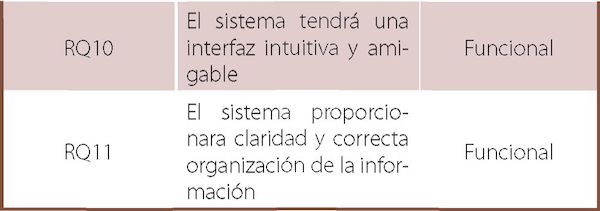

Para el diseño del programa se definieron los requisitos funcionales (ver tabla 1).

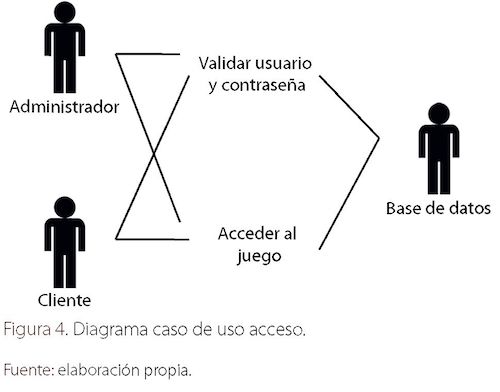

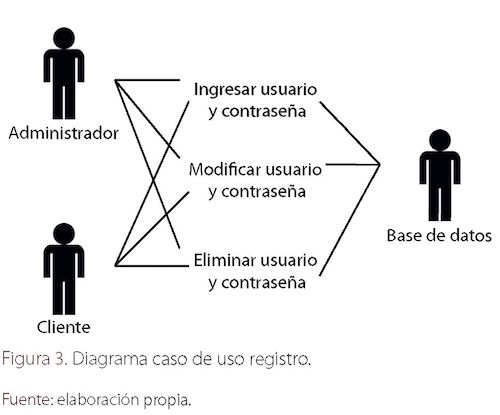

A continuación se presentan los diagramas de casos de uso, en los cuales se evidencia la forma como los actores operan con el sistema en desarrollo. En la figura 2 se muestra el diagrama de caso de uso principal. Esta interacción propone que el usuario realice diferentes procesos simulando el escenario ideal en que se desarrollara el software.

En la figura 3 se muestra el caso de uso gestionar registro, la fase ¡nidal en la cual se determinan los procesos para ingresar a la plataforma.

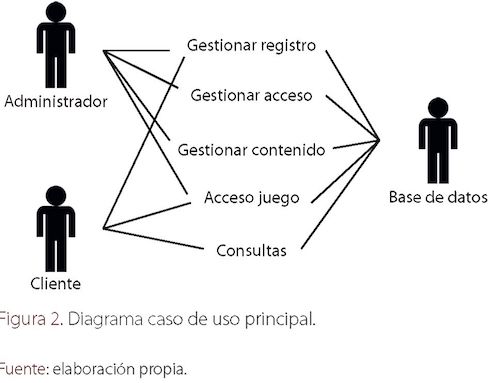

En la figura 4 se muestra el caso de uso gestionar acceso. Fuente: elaboración propia. Esta define el acceso de cada usuario previamente registrado teniendo asignado y garantizado su ingreso al juego.

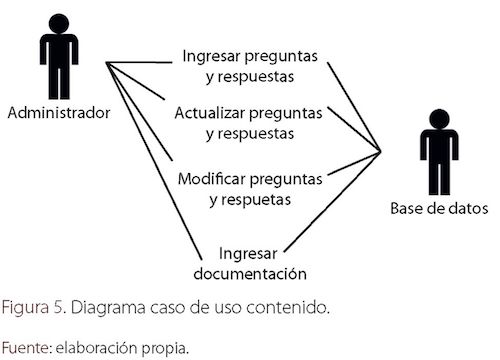

La figura 5 muestra el caso de uso gestionar contenido. Siempre que se deba contestar una pregunta, el que se encarga de resolver es el programa, con lo cual se logra tener el control total del mismo.

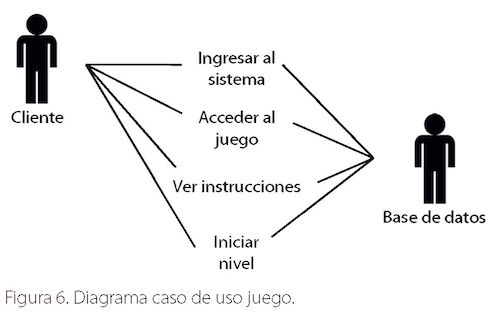

En la figura 6 se presenta el caso de uso gestionar juego. Plantea cada uno de los parámetros de ¡nido de nivel e instructivo del mismo.

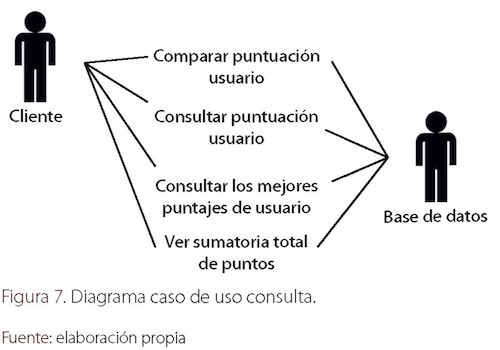

La figura 7 muestra el caso de uso consultas. Este plantea cada una de las consultas o resultado obtenidos durante el juego.

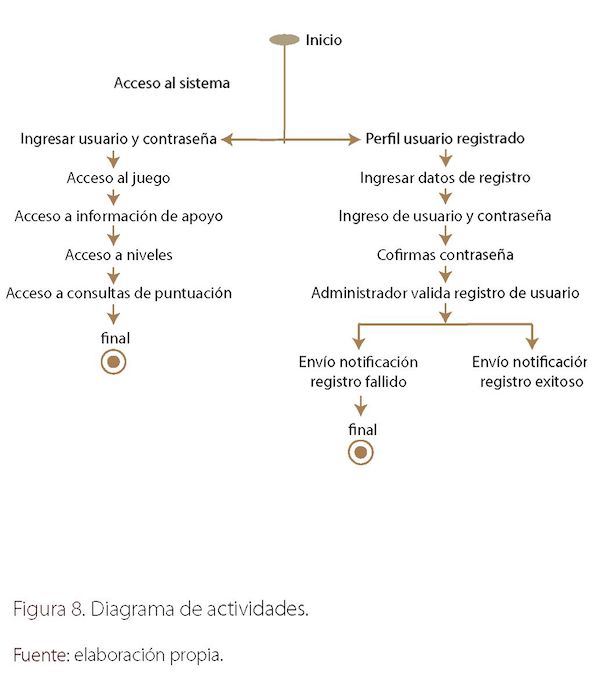

En la figura 8 se presenta el diagrama de actividades definido, en el cual se muestra el proceso del programa a través de una serie de acciones.

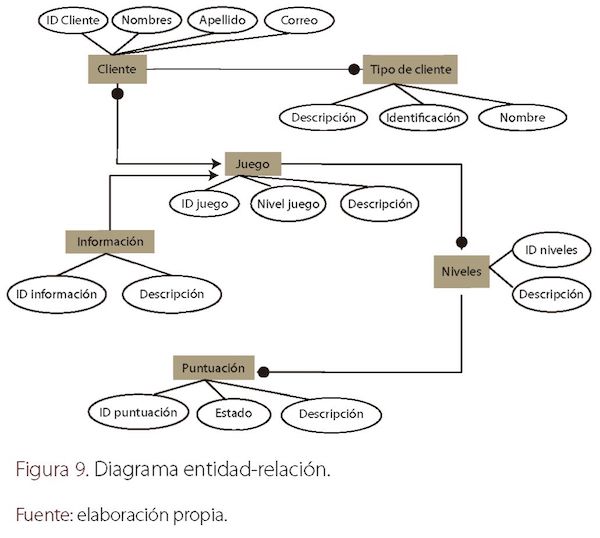

En la figura 9 está el diagrama entidad-relación, en el cual se representan las entidades relevantes del sistema de información y sus interrelaciones y propiedades.

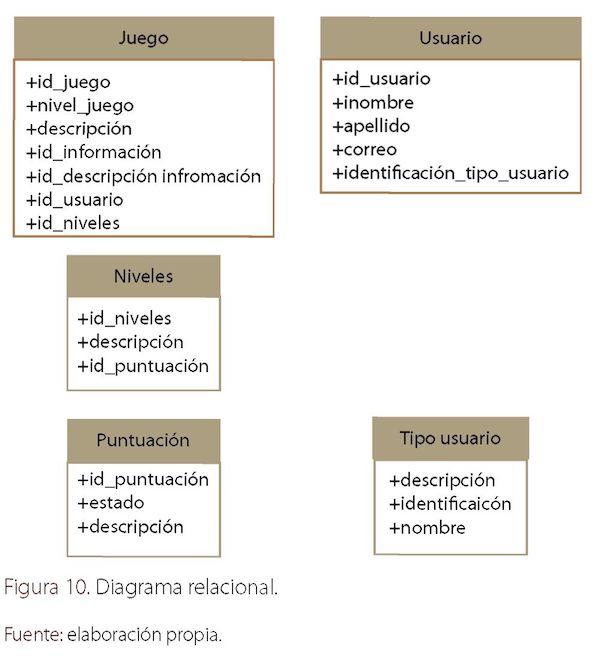

A continuación, en la figura 10, se presenta el diagrama reladonal, en el cual puede verse la interacción de cada uno de los componentes del software, representado por las entidades reales que ofrecen la interfaz para realizar las operaciones planteadas por la misma.

En la figura 11, diagrama de clases, se evidencia la estructura planteada y la realización del código fuente.

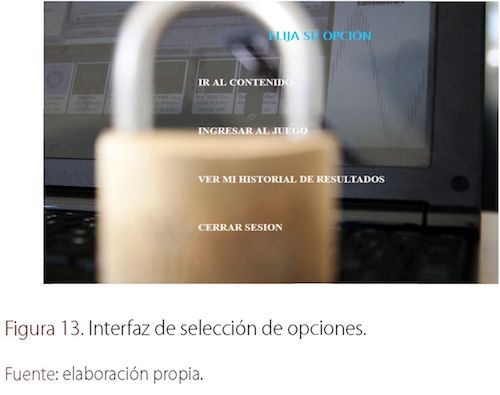

En la figura 13 se muestra la Interfaz de selección de opciones para el usuario. Desde allí puede escogerse ir al contenido, ingresar al juego, ver historial de resultados en el juego y cerrar sesión.

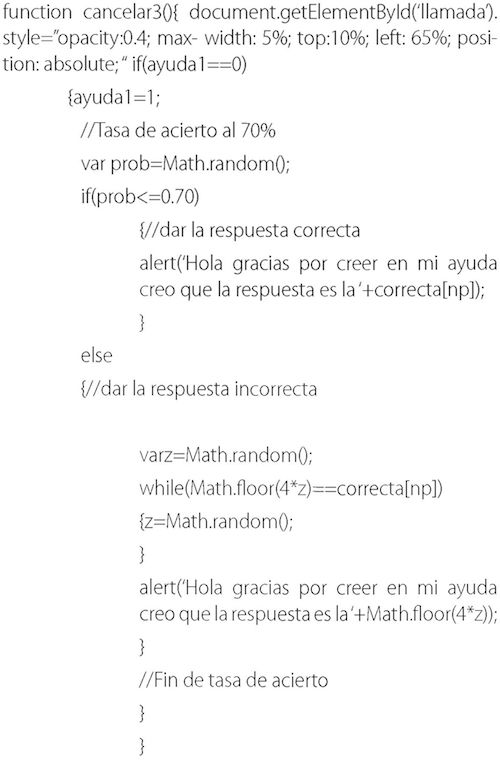

El juego formativo desarrollado Incluyó actividades, como llamar a un amigo para ayudar a dar respuesta o solicitar la ayuda del público para encontrar ayuda a la respuesta en el juego.

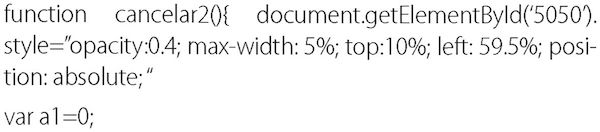

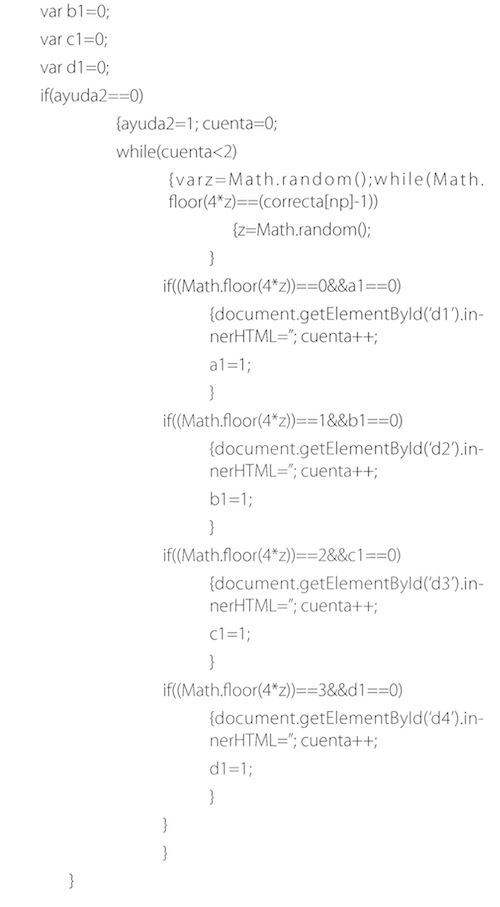

A continuación, se muestra parte del código fuente:

/* Las siguientes funciones plantean el sistema de ayuda del juego, con un peso diferente entre ellas de acertar con la respuesta correcta con un único uso */

var np=0;var puntaje=0; var sel=0;var ayuda1=0; varayuda2=0; var ayuda3=0;var gameover=0;

/* Esta función es la ayuda telefónica utiliza random para presentar el chance de dar una respuesta con la pregunta correcta */

/*Esta función es la ayuda del 50/50. Como la anterior, usa random para determinar el chance de escoger. La pregunta correcta tiene una tasa 50% para acertar. Al final de usarla, se a desactiva la ayuda */

Con este trabajo se determina la importancia de invitar al personal vinculado a conocer los peligros cibernéticos a los que se enfrenta por navegar o hacer uso de medios interactivos. En la encuesta de parametrización, un 70,5 % valida la importancia de conocer sobre la ciberseguridad por acciones como robos, fraudes y ataques a usuarios de los que han sido víctimas; sin embargo, existe la necesidad de capacitar sobre nuevas prácticas de ataque en el ciberespacio.

Recopilar e integrar el diseño de requisitos del modelo cascada permitió crear los parámetros en los que se basa el juego con el fin de reducir el nivel de riesgo, aumentar las medidas de seguridad y hacerlo atractivo al usuario, con lo cual se posiciona como una estrategia de conocimiento que enseña ciberseguridad.

Se construyó un juego formativo con el cual el usuario aprenderá de ciberseguridad, diseñado para facilitar la lectura de los textos y la comprensión de los códigos fuente, por si llegase a necesitar modificar alguna fase al momento de ¡mplementarlo en la plataforma Blackboard, desarrollado con lenguajes de programación de fácil usabilidad que permiten que el software tenga aceptación.

El software ¡mplementado en la plataforma Blackboard integra el diseño de características del modelo cascada y permite reducir el nivel de riesgo. Se sugiere acatar las medidas de seguridad, como colocar una clave de seguridad a las redes inalámbricas, no dejar puertos abiertos; no realizar descargas indiscriminadas de páginas de dudosa procedencia y menos sin tener un antivirus totalmente funcional y actualizado. Tales son herramientas que se enseñan en el juego formativo a medida que se avanza con las preguntas.

Este trabajo ha sido financiado parcialmente por la Fuerza Aérea Colombiana, Escuela Militar de Aviación "Marco Fidel Suarez", grupo de investigación del Programa de Ingeniería Informática Sigintel. Forma parte del trabajo de grado Desarrollo de un juego formativo para generar concienciación de la ciberseguridad en la Emavi.

Los autores desean expresar su agradecimiento a los directivos de la institución.

Accounting Information Systems. http://media.pearsoncmg.com/ph/bp/bp_harrison_BP/Kay/

Alonso, R. (2017) ¿Qué tanto sabes de ciberseguridad? Diario El Economista. Disponible en: http://eleconomista.com.mx/tecnociencia/2017/03/27/que-tanto-sabes-ciberseguridad

Braude, E. J. (2003). Ingeniería de software. Una perspectiva orientada a objetos. Lerez, España: RA-Ma

Caparroso, J. (2017). Colombia vive un 'boom'de empleos en seguridad digital. El Tiempot 8 de marzo 2017. Recuperado de http://www.eltiempo.com/tecnosfera/novedades-tecnologia/colombia-vive-un-boom-de-empleos-en-seguridad-digital-71092

Cisco Systems. La falta de conciencia y el desconocimiento ponen en riesgo los datos corporativos de las organizaciones españolas. Recuperado de http://globalnewsroom.cisco.com/es/es/release/La-falta-de-conciencia-y-el-desconocimiento-ponen-en-riesgo-los-datos-corporativos-de-2047151

CONPES. (2016). Política nacional de seguridad digital 11 de abril de 2016. Recuperado de https://colaboracion.dnp.gov.co/CDT/Conpes/Económicos/3854.pdf

CONPES. (2011). Lineamientos de política para dberseguridady d-berdefensa,14 de julio de 2011. Recuperado de https://www.mintic.gov.co/portal/604/articles-3510_documento.pdf

Instituto Nacional de Clbersegurldad de España. (2015). Clberse-gurldad en el comercio electrónico. Recuperado de https://www.incibe.es/sites/default/files/contenidos/guias/doc/guia_cibersegurldad_comercio_electronico_metad_0.pdf

MINDEFENSA, Colombia presenta estrategia de Clberse-gurldad y clberdefensa. Recuperado de https://www. mlndefensa.gov.co/lrj7go/km/docs/documents/News/ NotlclaGrandeMDN/60a20bd2-8890-2e10-7dab-8a 117a5461d8.xml

MINTIC. (2017). Cibersegurldad. Recuperado de http://www.min-tic.gov.co/portal/604/w3-article-6120.html

Pressman, R. (2006). Ingeniería del software Un enfoque práctico: Modelo de análisis y diseño. México: McGraw Hlll Interamerlcana.

Varios. (2010). Clbersegurldad, retos y amenazas a la seguridad nacional en el clberespaclo. Cuadernos de Estrategia, 149, 1-368. Recuperado de http://www.ieee.es/Galerias/fichero/cuadernos/CE_149_Ciberseguridad.pdf